Créez une stratégie de sécurité d’accès à distance avec ce modèle

6 min read

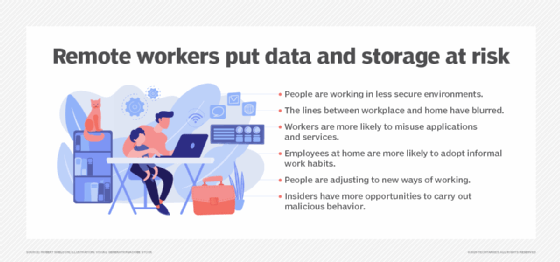

Compte tenu de l’augmentation spectaculaire de l’accès à distance aux ressources informatiques pendant la pandémie COVID-19, la gestion de la sécurité des accès à distance est devenue une activité essentielle. Les organisations devraient établir des politiques et des procédures de sécurité d’accès à distance dans le cadre d’un programme global de gestion de la cybersécurité. Bien que les politiques de cybersécurité soient probablement déjà établies et mises en œuvre dans de nombreuses organisations, elles peuvent ne pas toujours résoudre les problèmes de sécurité d’accès à distance ou peuvent nécessiter une mise à jour.

Cet article fournit des conseils pour préparer une politique d’accès à distance formelle cohérente avec les normes technologiques pertinentes et les meilleures pratiques de sécurité qui passeront également l’examen d’audit. Utilisez le modèle de politique de sécurité d’accès à distance gratuit et téléchargeable ci-dessous pour préparer et documenter la politique de votre organisation.

Pourquoi vous avez besoin d’une politique d’accès à distance

L’accès aux ressources informatiques et commerciales – données, bases de données, systèmes et réseaux – doit être protégé contre les attaques non autorisées et potentiellement dommageables. Sécuriser l’accès aux ressources de l’entreprise des employés travaillant à distance garantit que les actifs informatiques et les employés sont protégés contre d’éventuelles perturbations. Les mesures de cybersécurité qui aident à protéger les données, les systèmes, les données de configuration du réseau, les bases de données et d’autres ressources d’information sont des éléments essentiels de protection des données initiatives.

La sécurité d’accès à distance comprend les activités infosec suivantes:

- s’assurer que les contrôles d’accès sont solides;

- mesurer l’efficacité des contrôles de sécurité;

- surveillance des activités d’accès à distance;

- gérer les technologies d’accès à distance sécurisées;

- maintenir à jour les règles d’accès à distance; et

- tester les opérations de sécurité d’accès à distance.

La mise en œuvre d’une politique de sécurité d’accès à distance est le bon point de départ et doit être complétée par des procédures complètes. De plus, maintenir la sensibilisation des employés aux politiques de sécurité d’accès à distance et aux meilleures pratiques est un facteur de succès essentiel.

Comment créer une politique de sécurité d’accès à distance

Les politiques de sécurité d’accès à distance devraient être élaborées par une équipe interfonctionnelle pour résoudre les problèmes opérationnels, juridiques, concurrentiels et autres liés à l’accès à distance aux ressources d’information. L’équipe doit se coordonner avec les départements internes pour obtenir des informations sur leurs besoins d’accès à distance et avec les RH pour assurer une conformité uniforme par les employés. Les politiques devraient être soutenues par la haute direction et devraient être régulièrement revues et mises à jour.

Lors du développement d’une stratégie d’accès à distance, assurez-vous de définir les spécifications suivantes:

- qui est éligible à l’accès à distance et à quelles ressources spécifiques;

- quels contrôles d’accès et technologies seront utilisés, tels que l’authentification à deux facteurs, l’accès basé sur les rôles, le cryptage, les VPN et autres technologies d’accès à distance;

- les exigences de sécurité pour les appareils physiques;

- les exigences de configuration matérielle et logicielle pour l’accès à distance;

- fréquence de changement des contrôles d’accès à distance;

- des tests périodiques pour assurer un bon fonctionnement; et

- des audits périodiques pour s’assurer que les contrôles sont suivis.

Le service informatique est la principale entité responsable de la sécurité des accès à distance. Lors de l’élaboration de politiques de sécurité d’accès à distance, les responsables informatiques doivent envisager de définir les procédures et processus suivants:

- les procédures d’accès à distance à l’aide de contrôles de sécurité approuvés;

- les critères d’octroi d’un accès à distance aux employés;

- les technologies utilisées pour l’accès à distance et les fonctions de sécurité minimales requises;

- types de ressources informatiques accessibles à distance;

- les ressources réseau nécessaires pour l’accès à distance;

- Les employés informatiques chargés d’exécuter les activités de sécurité d’accès à distance;

- procédures d’urgence en cas de compromission de la sécurité d’accès à distance;

- les procédures de protection des ressources internes de l’entreprise et des actifs distants des employés contre une violation de données, une attaque de ransomware ou tout autre événement de cybersécurité;

- des procédures pour tester et valider que les protocoles de sécurité d’accès à distance et les contrôles d’accès fonctionnent correctement; et

- intégration de la sécurité d’accès à distance avec d’autres activités de protection des données.

La capture des données ci-dessus constituera la première étape vers la mise en œuvre d’une nouvelle politique complète de sécurité d’accès à distance. Ensuite, examinez les politiques de sécurité d’accès à distance existantes pour la structure et le format des politiques, et utilisez les composants appropriés pour la nouvelle politique. À ce stade, déterminez également si des éléments de politique d’accès à distance peuvent être ajoutés à une politique de cybersécurité existante. Ensuite, passez en revue le modèle de stratégie de sécurité d’accès distant téléchargeable inclus dans cet article et adaptez-le si nécessaire. Si une assistance supplémentaire est nécessaire, il existe également des produits logiciels qui peuvent vous aider à préparer les politiques.

Exemple de stratégie de sécurité d’accès à distance

Une politique de sécurité d’accès à distance peut être simple. En fait, quelques paragraphes ajoutés à une politique de cybersécurité existante peuvent suffire. Le langage de la politique doit définir les activités de sécurité d’accès à distance et la manière dont elles s’appuient sur politiques et procédures de sécurité existantes, en notant les métriques évoquées précédemment. Des détails supplémentaires, tels que la façon de tester les politiques, peuvent être inclus si nécessaire.

Pour vous aider à formater votre propre stratégie, utilisez le schéma de stratégie de sécurité d’accès à distance suivant:

- Introduction. Énonce les raisons fondamentales d’une politique de sécurité d’accès à distance.

- Objectif et portée. Fournit des détails sur l’objectif et la portée de la politique.

- Déclaration de conformité. Spécifie les lois, règlements, normes et autres orientations que la politique vise à atteindre.

- Énoncé de politique. Énonce la politique en termes clairs et précis et inclut les paramètres indiqués dans un paragraphe précédent.

- Leadership politique. Identifie qui est responsable de l’approbation et de la mise en œuvre de la politique, ainsi que des sanctions en cas de non-conformité.

- Vérification de la conformité aux politiques. Définit les mesures nécessaires pour vérifier que les activités de sécurité d’accès à distance sont vérifiables et conformes à la politique et à toute autre politique informatique.

- Pénalités pour non-respect. Définit les sanctions, y compris la réprimande verbale ou la citation de dossier personnel, pour le non-respect de la politique.

- Annexes. Utilisé au besoin pour incorporer des données de référence supplémentaires, telles que des listes de contacts et des accords de niveau de service.

Reportez-vous à l’exemple de modèle de stratégie de sécurité d’accès distant pour obtenir des conseils supplémentaires.

Une fois le projet de politique de sécurité d’accès à distance terminé, il doit être examiné au minimum par la direction du service informatique et le service juridique. D’autres départements concernés peuvent également être invités à faire des commentaires si le temps le permet. Faites également circuler la politique auprès des services internes appropriés et des parties externes, si nécessaire. Assurez-vous de mettre à jour les technologies d’accès à distance, y compris les dispositions de sécurité, si nécessaire. Enfin, déployez la politique approuvée et planifiez les activités d’examen, d’audit et de maintenance en cours.