Qu’est-ce que la Threat Intelligence (Cyber Threat Intelligence) ? – Définition de WhatIs.com

7 min read

Qu’est-ce que le renseignement sur les menaces ?

Les renseignements sur les menaces, également appelés renseignements sur les cybermenaces (CTI), sont des informations recueillies auprès de diverses sources sur les attaques actuelles ou potentielles contre une organisation. Les informations sont analysées, affinées et organisées, puis utilisées pour minimiser et atténuer les risques de cybersécurité.

L’objectif principal du renseignement sur les menaces est de montrer aux organisations les différents risques auxquels elles sont confrontées face aux menaces externes, telles que jour zéro menaces et menaces persistantes avancées (APT). Les renseignements sur les menaces comprennent des informations et un contexte détaillés sur des menaces spécifiques, telles que les personnes qui attaquent, leurs capacités et leur motivation, et les indicateurs de compromission (CIO). Grâce à ces informations, les organisations peuvent prendre des décisions éclairées sur la façon de se défendre contre les attaques les plus dommageables.

Pourquoi les renseignements sur les menaces sont-ils importants ?

Dans un contexte militaire, commercial ou sécuritaire, le renseignement est une information qui fournit à une organisation une aide à la décision et éventuellement un avantage stratégique. Le renseignement sur les menaces fait partie d’un plus grand renseignement de sécurité stratégie. Il comprend des informations relatives à la protection d’une organisation contre les menaces externes et internes, ainsi que les processus, politiques et outils utilisés pour collecter et analyser ces informations.

Les renseignements sur les menaces offrent un meilleur aperçu du paysage des menaces et des acteurs de la menace, ainsi que de leurs dernières tactiques, techniques et procédures. Il permet aux entreprises d’être proactives dans la configuration de leurs contrôles de sécurité pour détecter et prévenir les attaques avancées et les menaces zero-day. Bon nombre de ces ajustements peuvent être automatisés afin que la sécurité reste alignée sur les dernières informations en temps réel.

La Threat Intelligence aide les organisations à prendre des décisions éclairées sur la meilleure façon de sécuriser leurs ressources informatiques. Découvrez à la fois les promesses et inconvénients de cette technologie de sécurité.

Types de renseignements sur les menaces

Il existe quatre types de renseignements sur les menaces : stratégique, tactique, technique et opérationnel. Ces quatre éléments sont essentiels pour établir une évaluation complète des menaces.

- Veille stratégique sur les menaces. Cette analyse résume les cyberattaques potentielles et les conséquences possibles pour les publics et les parties prenantes non techniques, ainsi que les décideurs. Il est présenté sous forme de livres blancs, de rapports et de présentations, et est basé sur une analyse détaillée des risques et tendances émergents du monde entier. Il est utilisé pour brosser un aperçu de haut niveau du paysage des menaces d’une industrie ou d’une organisation.

- Renseignements tactiques sur les menaces. Le renseignement tactique fournit des informations sur les tactiques, techniques et procédures (TTP) utilisées par les acteurs de la menace. Il est destiné aux personnes directement impliquées dans la protection des ressources informatiques et de données. Il fournit des détails sur la manière dont une organisation peut être attaquée en fonction des dernières méthodes utilisées et des meilleurs moyens de se défendre ou d’atténuer les attaques.

- Renseignements techniques sur les menaces. Ces informations se concentrent sur les signes qui indiquent qu’une attaque commence. Ces signes comprennent la reconnaissance, l’armement et la livraison, tels que hameçonnage, appâts et ingénierie sociale. L’intelligence technique joue un rôle important dans le blocage des attaques d’ingénierie sociale. Ce type de renseignement est souvent regroupé avec le renseignement opérationnel sur les menaces ; Cependant, il s’ajuste rapidement à mesure que les pirates informatiques mettent à jour leurs tactiques pour tirer parti de nouveaux événements et ruses.

- Renseignements sur les menaces opérationnelles. Avec cette approche, les informations sont collectées à partir de diverses sources, notamment les salles de discussion, les médias sociaux, les journaux antivirus et les événements passés. Il est utilisé pour anticiper la nature et le calendrier des futures attaques. Exploration de données et apprentissage automatique sont souvent utilisés pour automatiser le traitement de centaines de milliers de points de données dans plusieurs langues. Les équipes de sécurité et de réponse aux incidents utilisent l’intelligence opérationnelle pour modifier la configuration de certains contrôles, tels que les règles de pare-feu, les règles de détection d’événements et les contrôles d’accès. Cela peut également améliorer les temps de réponse, car les informations fournissent une idée plus claire de ce qu’il faut rechercher.

En savoir plus sur comment L’IA et l’apprentissage automatique transforment la veille sur les menaces services et outils.

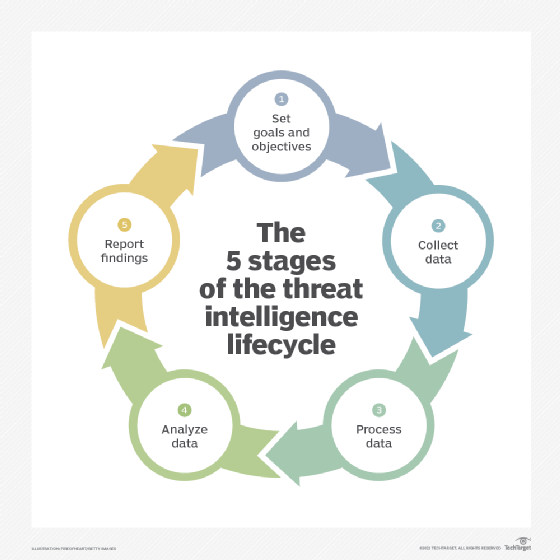

Quel est le cycle de vie des renseignements sur les menaces ?

Le processus de collecte de renseignements sur les menaces comporte diverses étapes, notamment les suivantes :

Buts et objectifs

Pour sélectionner les bonnes sources et outils de renseignements sur les menaces, une organisation doit décider ce qu’elle espère réaliser en ajoutant des renseignements sur les menaces à ses solutions et à sa stratégie de sécurité. L’objectif sera très probablement d’aider les équipes de sécurité de l’information à arrêter les menaces potentielles identifiées lors d’une modélisation des menaces exercer. Cela nécessite d’obtenir des données et des outils de renseignement qui peuvent fournir des conseils et des alertes à jour sur les menaces considérées comme à haut risque et à fort impact. Un autre objectif important est de s’assurer que les bonnes informations stratégiques sont collectées et fournies à la direction de niveau C afin qu’elle soit au courant des changements dans le paysage des menaces de l’organisation.

Collecte de données

Les journaux des systèmes internes, contrôles de sécurité et les services cloud constituent la base du programme de renseignements sur les menaces d’une organisation. Cependant, pour obtenir des informations sur les derniers TTP et les informations spécifiques à l’industrie, il est nécessaire de collecter des données à partir de flux de données de menaces tiers. Ces sources incluent des informations recueillies sur les sites de médias sociaux, les forums de pirates, les adresses IP malveillantes, la télémétrie antivirus et les rapports de recherche sur les menaces.

Traitement de l’information

La collecte et l’organisation des données brutes nécessaires à la création d’informations exploitables sur les menaces nécessitent un traitement automatisé. Il n’est pas viable de filtrer manuellement, d’ajouter des métadonnées, de corréler et d’agréger divers types et sources de données. Les plates-formes ou applications de renseignement sur les menaces utilisent l’apprentissage automatique pour automatiser la collecte et le traitement des données, afin de pouvoir fournir en permanence des informations sur les activités des acteurs de la menace.

Analyser les données

Cette étape consiste à trouver des réponses à partir des données traitées à des questions telles que quand, pourquoi et comment un événement suspect s’est produit. Cette étape répondrait aux questions sur le moment où un incident de phishing s’est produit, ce que l’auteur recherchait et comment les e-mails de phishing et un domaine malveillant sont liés et comment ils sont utilisés.

Résultats du rapport

Les rapports doivent être adaptés à un public spécifique afin qu’il soit clair comment les menaces couvertes affectent leurs domaines de responsabilité. Les rapports doivent être partagés avec la communauté au sens large lorsque cela est possible pour améliorer les opérations de sécurité globales.

Obtenez une meilleure compréhension du cycle de vie des renseignements sur les menaces. Le chercheur d’AT&T en cybersécurité, Tom Hegel, explique comment s’y prendre construire un cadre pour cette technologie.

Outils de renseignement sur les menaces

Il existe de nombreux outils qui peuvent aider les organisations à collecter des données et à appliquer des renseignements sur les menaces dans le cadre des opérations de sécurité existantes. Les services de renseignement sur les menaces fournissent également aux organisations des informations relatives aux sources d’attaques potentielles pertinentes pour leurs activités ; certains offrent également des services de consultation.

Certains des outils disponibles incluent :

- Anomali ThreatStream rassemble des renseignements sur les menaces provenant de diverses sources et fournit des outils pour les enquêtes.

- Cyberint Plateforme de protection contre les risques numériques Argos est une plate-forme SaaS conçue pour analyser la surface d’attaque d’une organisation et les cyberattaques ciblant son industrie à partir des réseaux ouverts, profonds et sombres.

- Kaspersky Lab Kaspersky Threat Intelligence collecte des pétaoctets de données pour générer des flux de renseignements sur les menaces contenant des données exploitables sur les cybermenaces et des informations sur les menaces ciblant des secteurs particuliers.

- PhishLabs’ Protection contre les risques numériques surveille le Web à la recherche de menaces sur les réseaux sociaux, de fuites de données, d’usurpation d’identité de marque et de prise de contrôle de compte.

- SOCRadar’s ThreatFusion Cyber Threat Intelligence module recueille des données à partir de Webs profonds et sombres. Il utilise des flux de renseignements provenant de plusieurs sources pour alerter les équipes de sécurité des menaces potentielles et des acteurs de la menace ciblant une industrie.

En savoir plus cinq autres flux de renseignements sur les cybermenaces cela peut valoir la peine d’être envisagé.