Les affiliés de REvil offrent des remises importantes sur les rançons, révèlent les données

4 min read

Le REvil, ou Sodinokibi, l’équipe de ransomware et ses affiliés semblent avoir intensifié leurs attaques de manière agressive en juin 2021, selon les données obtenues par LeMagIT, le titre sœur français de Computer Weekly.

LeMagIT a recensé 35 victimes au total au cours des 30 derniers jours, soit un peu plus qu’en avril, soit une augmentation de 30% par rapport aux périodes les plus actives de la franchise, à savoir août et octobre 2020, et février et mars 2021.

Le nombre de pages du site dark web leak de l’équipage donne une indication de l’ampleur de l’activité du syndicat : il recense 356 victimes au 3 juin 2021, et 383 au 28 juin, pour un total de 27 nouvelles victimes sur la période. Huit semblent manquer, ce qui peut indiquer qu’ils ont payé une rançon, bien que la réalité puisse être différente.

Sur les échantillons REvil/Sodinokibi collectés en juin, cinq semblent mettre en évidence des négociations qui ont abouti au paiement au moins partiel d’une rançon, soit un taux de réussite d’environ 20 %. C’est “mieux” que les filiales du groupe réalisé en avril et mai, mais semble avoir eu un coût – sous la forme d’une remise importante.

Dans le premier cas analysé par LeMagIT, la demande de rançon initiale était de 500 000 $ mais le paiement effectué était d’un peu moins de 281 000 $. Lors d’un deuxième incident, les négociations s’ouvrirent à 50 000 $ mais un accord fut rapidement conclu pour une rançon de 25 750 $. Le troisième cas est probablement le plus spectaculaire, les cybercriminels ayant fait une demande initiale de 300 000 $ mais se contentant de 50 000 $ seulement – le paiement a eu lieu quatre jours après le début de la discussion.

Le même phénomène a été observé dans deux autres cas. La première s’est soldée par un paiement de rançon de 17 467 $ au lieu des 100 000 $ initialement demandés, à la suite de discussions qui ont duré près d’un mois. Dans le second cas, les mafieux se sont contentés de 15 300 $, après trois semaines de négociations, après avoir réclamé 90 000 $ au départ.

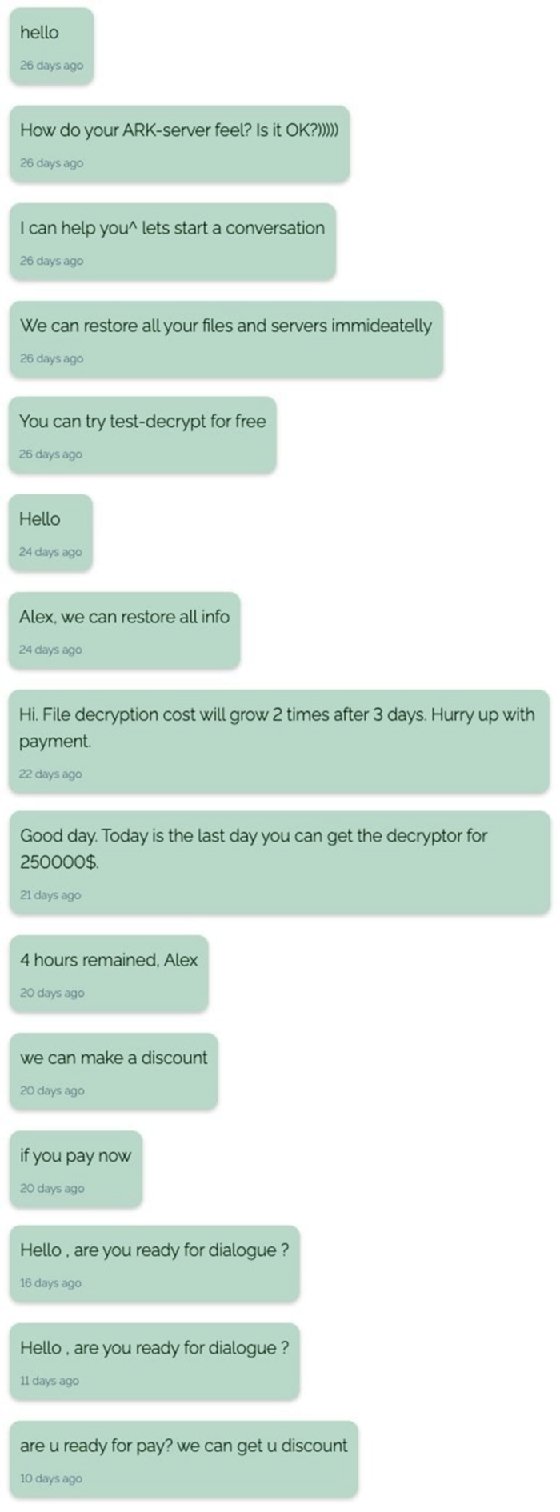

Ces sommes semblent être quelque peu faibles par rapport à d’autres rançons très médiatisées versées ces derniers mois, mais les victimes semblent également plus enclines à résister – LeMagIT a observé une négociation initiée sur la base d’une demande de 2,5 millions de dollars, mais la victime a rapidement mis fin discussions.

Interrogé début juin sur son activité par un spécialiste russophone du renseignement sur les menaces, un représentant de REvil a affirmé que le groupe se portait bien, et a déclaré que la demande d’accès au programme de ransomware-as-a-service (RaaS) du gang était élevée, avec huit candidats postulant pour une seule place.

L’équipe de REvil investit également apparemment toujours dans sa plate-forme RaaS, avec la version Linux de son outil de cryptage – annoncé pour la première fois en avril et disponible depuis début mai – maintenant observé dans la nature pour la première fois. Cet outil commence son travail en arrêtant toutes les machines virtuelles (VM) sur l’hôte ESXi sur lequel il est déployé avant d’engager ensuite le chiffrement, comme observé par Vitali Kremez de l’intelligence avancée.

Mais le gang pourrait aussi avoir des liens avec d’autres groupes, peut-être même plusieurs. Récent enquêtes menées par l’équipe SecureWorks ont découvert que le ransomware émergent LV est fortement basé sur le code Sodinokibi – cependant, ils ne répondent pas aux questions qui peuvent découler de l’existence de deux sites de fuite différents pour les opérations d’extorsion de LV, dont l’un est récemment devenu indisponible, peut-être temporairement.

Ces éléments n’éclairent pas non plus le mystère qui plane sur une autre campagne de ransomware, connue sous le nom de Lorenz.sZ40 (apparemment nommé d’après l’une des machines à chiffrer nazies). fissuré à Bletchley Park pendant la Seconde Guerre mondiale). Bien que les chercheurs de Intezer ne voyez aucun lien dans le code binaire avec REvil/Sodinokibi, l’interface Web pour effectuer les paiements de rançon n’est rien de plus qu’une copie de REvil, bien qu’il manque un module de chat en direct.